| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 반복 구조 찾기

- gensim 3.7.3 설치 오류

- 운영체제의 미래

- 소프트웨어

- 미래 사회의 단위

- 기계어

- 처리

- 국립과천과학관

- 절차적 사고

- 레지스터

- 해결 방안

- 딥러닝

- 말 인용

- 운영체제 목적

- 운영체제 서비스

- 프로그래밍

- 출력

- 선택

- 장치에 할당할 수 없는 NET ID Broadcast주소

- 컴퓨터

- 순서도

- 패킷트레이서 이용

- 앨런 튜링

- 겁나 많아

- 뿌..

- 소프트웨어 시대

- 절차적 사고의 장점

- 운영체제의 발달 과정

- 운영체제의 기능 1. 자원 관리 기능 2. 시스템 보호 3. 네트워크(통신 기능)

- 공부정리

- Today

- Total

hye-_

7. 공격유형 - 80. 공격유형 본문

80. 공격유형

1. Smurf 공격

2. Ping Flooding

3. Ping of death

4. Phishing

5. 랜선웨어

6. 백도어

7. 세션 하이재킹

DoS (Denial of Service, 서비스 거부)

시스템의 자원을 부족하게 하여 원래 의도된 용도로 사용하지 못하게 하는 공격 방법이다.

정보보호의 3대 목표 중 가용성(Availability)을 위협하는 행위로써 공격자가 임의로 자신의 IP 주소를 속여서 다량으로 서버에 보낸다.

가용성을 위협

Web Server가 있을 때 애가 사용할 수 있는 허용 용량이다.

근데 애가 서비스를 못하도록 대량의 패킷을 전송을 해 30,000건 50,000건 트랜잭션을 전송시키면 가용성이 점점 줄어 100 허용에서 100까지 차고 더 쭉 올라가면 서비스가 뻑나간다. 더 이상 쓸 수가 없게 된다. 또는 뻑이 나지 않더라도

100까지 차버리면 다른 정상적인 접근이 어렵게 된다. 이게 바로 DoS이다.

헤더가 조작된 일련의 IP 패킷 조각들을 전송한다.

라우터, 웹, 전자 우편, DNS 서버 등 모든 네트워크 장비를 대상으로 이루어질 수 있다.

공격 유형

| 공격 유형 | |

| 스머프 (Smurf) 사전적 의미 : 돈 세탁하다. |

● 공격 대상의 IP 주소를 근원지로 대량의 ICMP(Internet Control Message Protocol) 응답 패킷을 전송하여, 서비스 거부를 유발시키는 공격 방법이다. ● IP 또는 ICMP의 특성을 악용하여 특정 사이트에 집중적으로 데이터를 보내 네트워크 또는 시스템의 상태를 불능으로 만드는 공격 방법이다. |

| SYN 플러딩 (SYN Flooding : synchronous idle) 동기화 문자 홍수 |

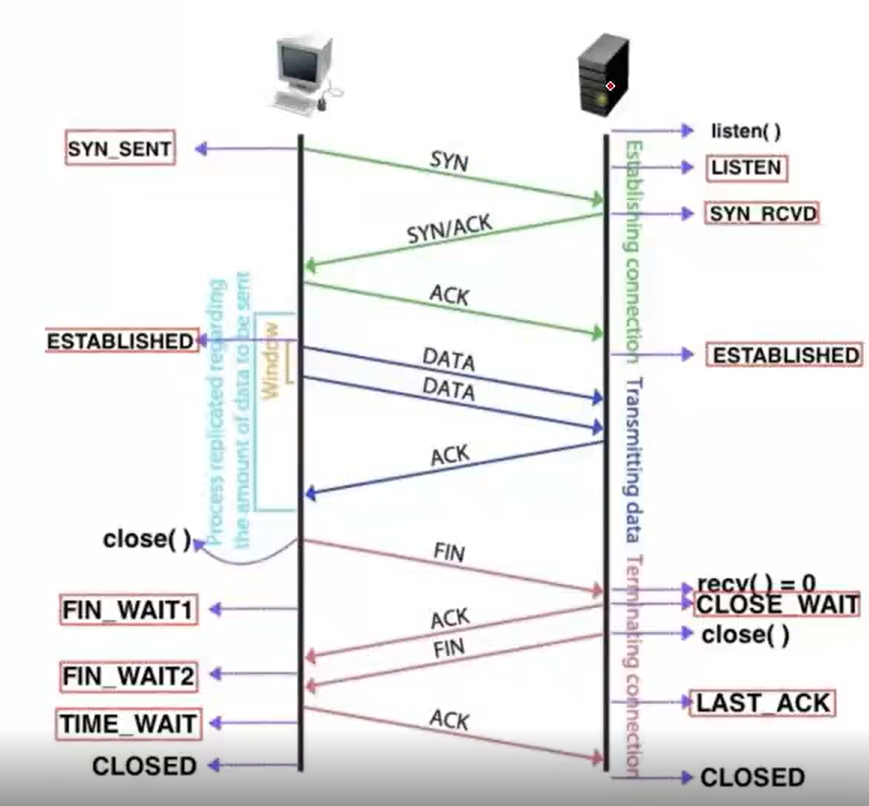

● TCP 연결 설정 과정의 취약점을 악용한 서비스 거부 공격이다. ● TCP 3-Way Handshaking 과정에서 Half-Open 연결 시도가 가능하다는 취약성을 이용한 공격 방법이다. ● 피드백이 오는 과정중에 있는 세션을 탈취하는 것이다. 받는 입장에서는 정상적인 애라고 인증을 했는데, 실제로는 탈취한것이다. 탈취한것을 다른 세션으로 연결해버리게 되면 정상적이지 않는 연결이 체결된다. ● 동기화 문자를 중간에 공격해서 동기화 문자를 쭉 보내주는 그런 형태 총 3단계의 Handshaking 즉, 손을 흔들어서 확인하는 것 TCP는 전송 프로토콜인데, 전송을 하려면 싱크가 맞아야 된다. 전송자와 수신자가 서로 통신이 되어야 한다. 전송자가 먼저 "나 너 한테 보낼꺼야 준비되었니?" 라고 물어본다. 수신측에서 "어 됐어 보내줄래?"라고하면 전송자가 "그래 확인했으니 이제 보내줄께"라고 한다. |

| UDP 플러딩 (UDP Flooding) TCP는 신뢰성 UDP는 대량의 데이터/비신뢰성 |

● 대표적으로 많이 쓰는 DoS방식이다. ● 대량의 UDP 패킷을 만들어 보내 정상적인 서비스를 하지 못하도록 하는 공격 방법이다. ● ICMP Unreachable(도달할 수 없는) 공격 과정에서 지정된 UDP 포트가 나타나는 서비스가 존재하지 않을 때 발생되는 패킷이다. |

Ping 플러딩 (Ping Flooding) |

● 네트워크의 정상 작동 여부를 확인하기 위해 사용하는 Ping 테스트를 공격자가 공격 대상 컴퓨터를 확인하기 위한 방법으로 사용하는 공격 방법이다. ● 특정 사이트에 많은 ICMP Echo를 보내면, 이에 대한 응답을 하기 위해 시스템 자원을 모두 사용해버려 시스템이 정상적으로 동작하지 못하도록 하는 공격 방법이다. |

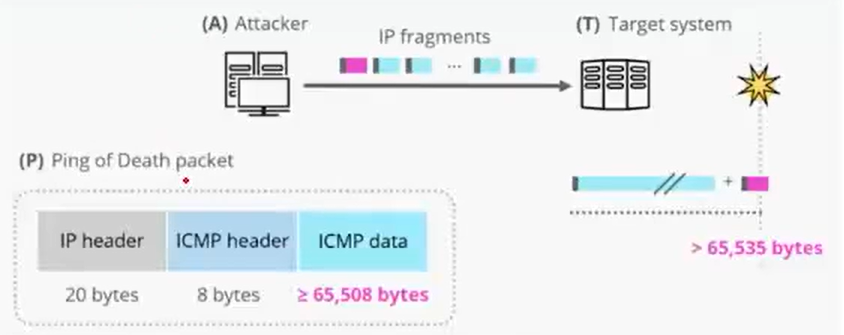

Ping of Death |

비정상적인 ICMP 패킷을 전송하여, 시스템의 성능을 저하시키는 공격 방법이다. 즉, 일반적으로 ICMP 크기는 크지않다. 그런데 여기에 쓸데없이 필요없는 ICMP data를 포함시켜서 전송하는 것이다. |

| 티어드랍 (Teardrop) | 패킷 재조합의 문제를 악용하여 오프셋이나 순서가 조작된 일련의 패킷 조각들을 보냄으로써 자원을 고갈시키는 공격 방법이다. |

| 랜드 (LAND, Local Area Network Denial) Attack LAN : 근거리 통신망 |

● 공격자가 패킷의 출발지 IP 주소나 포트(Port)를 임의로 변경하여 출발지와 목적지 주소 (또는 포트)를 동일하게 함으로써, 공격 대상 컴퓨터의 실행 속도가 느려지거나 동작이 마비되어 서비스 거부 상태에 빠지도록 하는 공격 방법이다. ● 결국 집안에서 컴퓨터가 3대가 있거나 스마트폰이 5대가 있거나, 그럴 때의 조그만한 네트워크, Gateway가 하나내인 네트워크 내에서 일어나는 공격이다. ● 만약 내컴퓨터 IP가 1번이다. 그럴 때 공격자가 부정의 악성코드를 심어가지고 내컴퓨터가 내컴퓨터를 공격하는식의 기법다. |

DDoS (Distributed Denial of Service, 분산 서비스 거부) ☆

여러 대의 공격자를 분산 배치하여 동시에 서비스 거부 공격함으로써

공격 대상이 되는 시스템이 정상적인 서비스를 할 수 없도록 방해하는 공격 방법이다.

좀비 PC

"이거 재밌는 영상이야 한번 봐 "를 딱 클릭하는 순간 내 컴퓨터 감염되어 좀비 PC가 되는 것

공격용 도구

| 공격용 도구 |

| Trinoo |

| TFN(Tribe Flood Network : 종족 홍수 네트워크) |

| TFN2K |

| Stacheldraht |

4. 피싱 (Phishing) ☆

소셜 네트워크에서 진짜 웹 사이트와 거의 동일하게 꾸며진 가짜 웹 사이트를 통해 개인정보를 탈취하는 수법이다.

금융기관 등의 웹 사이트에서 보내온 메일로 위장하여 개인의 인증번호나 신용카드번호, 계좌정보 등을 빼내 이를 불법적으로 이용한다.

이블 트윈 공격 (evil twin Attack)

피싱 사기의 무선 버전이다.

공격자는 합법적인 제공자처럼 행세하며 노트북이나 휴대전화로 핫스폿에 연결한 무선 사용자들의 정보를 탈취한다.

# HotSpot

스마트폰을 공유기처럼 사용할 수 있는 기능

파밍(Pharming)

도메인을 탈취하거나 악성코드를 통해 DNS의 이름을 속여 사용자가 진짜 웹 사이트로 오인하게 만들어 개인정보를 탈취하는 수법이다.

나는 분명히 브라우저에다가 naver.com을 치고 들어갔는데 실제 서버가 아닌 가짜 서버로 연결이 되도록 하는 것이다.

중간에 DNS라는 게 있다. 브라우저를 위조해 브라우저에 Naver.com이라고 검색하는 순간 정상적인 DNS가 아닌 비정상적인 DNS를 거쳐서 공격자가 이야기하는 가짜 서버로 연결이 된다. 즉, 도메인을 아예 탈취해 버리는 고난도이다. 보통

악성코드로 심어서 본인 컴퓨터에서 도메인을 정상적으로 입력했음에도 가짜 사이트로 연결된다.

DNS (Domain Name Server)

- 도메인 이름과 서버의 실제 IP주소를 맵핑해 주는 기능을 제공한다.

- DNS 때문에 네이버에 있는 서버, IP 주소를 알지 않아도 Naver.com 만 알고 있으면 들어갈 수가 있다는 것이다.

5. 랜섬웨어 (Ransomware) ☆

개인과 기업, 국가적으로 큰 위협이 되고 있는 주요 사이버 범죄 중 하나

Snake, Darkside 등 시스템을 잠그거나 데이터를 암호화해 사용할 수 없도록 하고 이를 인질로 금전을 요구하는 데 사용되는 악성 프로그램이다.

키 로거 (Key Logger) ☆

컴퓨터 사용자의 키보드 움직임을 탐지해 ID, 패스워드 등 개인의 중요한 정보를 몰래 빼가는 공격 방법이다.

노트북 같은 캠이 있으면 내 얼굴도 다 볼 수 있다.

무작위 대입 공격 (Brute-Force Attack)

짐승-폭력 공격

패스워드(Password)에 사용될 수 있는 문자열의 범위를 정하고, 그 범위 내에서 생성 가능한 패스워드를 활용하는 공격 방법이다.

즉, 패스워드가 될만한 애들을 다 넣어보는 것이다.

첩보영화 보면 비밀번호를 유추한다. 그 유추할 때 넣어보는 것을 의미한다.

APT (Advanced Persistent Threat, 지능적 지속 위협)

개인 단체, 정치 단체, 국가, 산업체 등 목표 조직을 타깃으로 하여 단순하게 공격하는 것이 아닌 지속적 공격

다양한 보안 위협을 만들어 성공해 정보를 유출하거나 장기간의 접속 권한을 획득하기 위해 또는 장기간의 접근을 위해 지속적으로 수행되는 공격 방법이다.

북한이 주로 APT 공격을 한다 함

예를 들면 국방부를 해킹한다던지, 이미 당했을지도 모른다. 왜냐하면 예전에 청와대도 당했었다.

제로데이 (Zero-day) 공격

조사된 정보를 바탕으로

정보 시스템, 웹 애플리케이션 등의 알려지지 않은 취약점 및 보안 시스템에서 탐지되지 않는 악성코드 등을 감염 시키는 것이다.

예 ) MS가 알기 전에,

MS가 이 공격을 알고 패치하기 전에, 그 사이에 공격하는 것을 의미한다.

6. 백도어 (Back Door) ☆

프로그램이나 손상된 시스템에 허가되지 않는 접근을 할 수 있도록

정상적인 보안 절차를 우회하는 악성 소프트웨어이다. 트랩 도어(Trap Door)라고도 한다.

백도어 공격 도구

| 백도어 공격 도구 |

| NetBus |

| Back Orifice |

| Rootkit |

| 등등.. |

백도어 탐지 방법

| 백도어 탐지 방법 |

| 무결성 검사 |

| 열린 포트 확인 |

| 로그 분석 |

| SetUID 파일 검사 |

| 등등.. |

tripwire

크래커가 침입하여 백도어를 만들어 놓거나, 설정 파일을 변경했을 때 분석하는 도구이다.

7. TCP 세션 하이재킹 ☆

공중 납치

서버와 클라이언트 통신 시에 TCP의 3-Way Handshake 단계에서 발생하는 취약점을 이용한 공격기법

서버와 클라이언트가 TCP를 이용하여 통신하고 있을 때 RST 패킷을 전송하여 일시적으로 TCP 세션을 끊고 시퀀스 번호를 새로 생성하여 세션을 탈취하고 인증을 회피하는 공격 기법이다.

비동기화 상태와 동기화 상태 2가지가 존재한다.

SSH 같은 세션 인증 수준이 높은 프로토콜 사용을 통해 방어하도록 한다.

# SSH

텔넷으로 원격으로 서버에 연결할 때 사용하는 보안 기법이다.

세션 하이재킹 탐지 기법

| 세션 하이재킹 탐지 기법 |

| 비동기화 상태 감지 |

| ACK STORM 탐지 |

| 패킷의 유실 및 재전송 증가 탐지 |

| 예상치 못한 접속의 리셋 탐지 |

1. (출발지 → 목적지) SYN 동기화 신호 보내기

내 컴퓨터와 목적지가 있으면 두 개가 동기화를 하기 위해서 내 컴퓨터가 SYN을 보낸다.

"나 준비되었는데, 너도 받을 준비되었니?"

2. (목적지 → 출발지) STN/ACK 보내기

(acknowledge character : 받았음을 알리다. 문자)

목적지가 신호를 받고 답장한다.

"어 그래 너 이제 보내도 돼 "라고 정상적인 신호를 보낸다.

3. (출발지 → 목적지) ACK 보내기

"어 그래? 확실해?"라고 딱 하면서 ESTABLISHED가 되고, (인정받는, 수립하다.)

둘이 연결이 된다.

4. (출발지 → 목적지) DATA 주기

5. (목적지 → 출발지) ACK 보내기

6. (출발지 → 목적지) 끝날 때는 FIN 신호 보내기

"나 끝낼래"

7. (목적지 → 출발지) ACK 보내기

"아? 끝내는 거니??"

8. (목적지 → 출발지) FIN 신호 보내기

"그래 너 끝내라"

9. (출발지 → 목적지) ACK 보내기

"웅!" 마지막 신호로 정상적인 ACK 신호를 주면 데이터 통신이 중단이 되는 상태이다.

세션 하이재킹

3번째 단계 출발지에서 목적지로 연결신호를 보낼 때를 탈취하는 것이다.

비정상적인 ESTABLISHED를 걸고 다른 장부를 보내는 것이다.

문제 풀이

1. TCP 연결설정 과정의 취약점을 악용한 서비스 거부 공격으로 TCP 3-Way Handshaking 과정에서 Half-Open 연결 시도가 가능하다는 취약성을 이용한 공격 방법은?

SYN 플러딩

2. 공격자가 패킷의 출발지 IP 주소나 포트(Port)를 임의로 변경하여 출발지와 목적지 주소(또는 포트)를 동일하게 함으로써, 공격 대상 컴퓨터의 실행 속도가 느려지거나 동작이 마비되어 서비스 거부 상태에 빠지도록 하는 공격 방법은?

Land Attack

3. 백도어 탐지 방법으로 틀린 것은?

① 무결성 검사

② 닫힌 포트 확인

③ 로그 분석

④ SetUID 파일 검사

2번

4.DDoS 공격과 연관이 있는 공격 방법은?

① Secure Shell : SSH

② Tribe Flood Network

③ Nimda

④ Deadlock

2번

5. 컴퓨터 사용자의 키보드 움직임을 탐지해 ID, 패스워드 등 개인의 중요한 정보를 몰래 빼가는 해킹 공격은?

① key Logger Attack

② Worm

③ Rollback

④ Zombie Worm

1번

'정처기 > 정보시스템 구축관리' 카테고리의 다른 글

| 8. 서버 인증 보안 - 81. 서버인증, 접근통제 (0) | 2023.06.22 |

|---|---|

| 7. 공격유형 - 83. 공격유형과 인증 (0) | 2023.06.21 |

| 6.암호화 - 79. 암호화 (0) | 2023.06.21 |

| 5. SW 개발보안 - 77. 시큐어코딩 가이드 (0) | 2023.06.19 |

| 5. SW 개발보안 - 78. SW 개발보안 구축 (0) | 2023.06.19 |